(Fuente: Aon México)

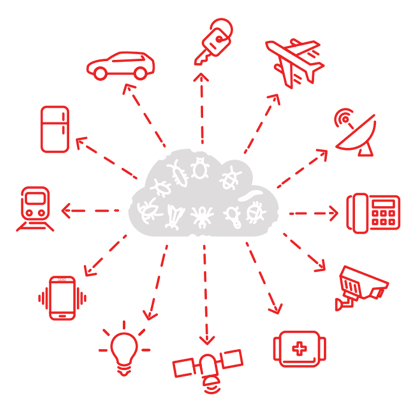

Vivimos en un período de cambio tecnológico sin precedentes, desarrollar la resiliencia a estos cambios es cada vez más imperativo. Para 2020, se espera que existan decenas de miles de millones de dispositivos conectados a Internet of Things (IoT) pero la nueva tecnología significa: nuevos riesgos. ¿Qué pasa si alguien hackea un automóvil o una planta de energía? Por la misma razón, es probable que las pérdidas financieras incurridas a través de las infracciones de datos lleguen a billones de dólares.

Construir empresas resilientes que puedan proporcionar soluciones y adaptarse a estos nuevos desafíos será una tarea importante en los próximos años. Los esfuerzos aislados de gestión de riesgos y recuperación se verán cada vez más fuera de lugar en un mundo tan digitalizado.

Para ser más resistente en esta era de continua disrupción digital, cada vez es más importante comprender el alcance total de las responsabilidades cibernéticas. Esto significa comenzar con un enfoque descendente en la gestión del riesgo a nivel de la junta directiva, identificando y protegiendo los activos más críticos de la organización y comprendiendo el impacto para la empresa en caso de que se vean comprometidos; cumplir con las regulaciones internacionales; entender los puntos ciegos de la organización; adaptarse a las últimas técnicas y tendencias en seguridad; y estar preparado para responder en caso de que haya una falla en cualquiera de estas áreas.

Las empresas también deben asegurarse de que su C-Suite y sus equipos cibernéticos están hablando en el mismo idioma, esto parece sencillo, pero lo que puede parecer rudimentario para un especialista en cibernética, puede ser demasiado técnico para un alto ejecutivo.

La seguridad cibernética no puede abordarse de manera fragmentada, sino que debe considerarse de manera integral, como un desafío al que se enfrenta toda la organización, por tal motivo Aon, líder mundial en servicios profesionales que ofrece una amplia gama de soluciones de riesgo, retiro y salud, compartimos una serie de estrategias que pueden ayudar a las organizaciones a prevenir el riesgo cibernético.

- Identificar sus activos críticos. Las organizaciones necesitan identificar sus activos más importantes y alinearse el equipo ejecutivo con las personas responsables de protegerlos. Las organizaciones deben evaluar qué datos son críticos, dónde se almacenan, cómo fluyen en la organización y quién realmente necesita acceder a ellos. Esto podría incluir datos de clientes y propiedad intelectual que podrían ser robados, o tecnología operativa y de fabricación que podría ser saboteada. Esto puede ayudar a servir como base para cualquier organización a medida que desarrollan, prueban y validan su programa de seguridad.

- Llevar a cabo una evaluación integral de riesgos. Una vez que se haya establecido la alineación de los activos críticos de arriba hacia abajo, será más fácil identificar las vulnerabilidades y evaluar la preparación cibernética. Las organizaciones deben revisar las deficiencias y vulnerabilidades de ciberseguridad en todas las áreas empresariales clave, incluidas las prácticas comerciales, la tecnología de la información, los usuarios de TI, las normas de seguridad y la seguridad física de los activos de información. El riesgo también podría manifestarse como pérdidas debidas a interrupción del negocio o daño a la reputación.

- Adoptar un enfoque completo de las normas cibernéticas. La mitigación del riesgo cibernético no es sólo un problema para los equipos de tecnología. El alcance del riesgo significa que la protección contra ataques debe involucrar a los actores clave en todas las funciones y entidades de la empresa. Educar a los empleados y líderes de todos los niveles en la escala de riesgo, y establecer planes de crisis provisionales ayudará a construir una organización verdaderamente ciber-resiliente.

- Mantener sus defensas afiladas. Un entorno seguro requiere una validación constante y puede volverse vulnerable en un instante. Es recomendable que las empresas implementen técnicas como pruebas de ataque a los sistemas informáticos con la intención de encontrar las debilidades de seguridad y garantizar que sus aplicaciones, redes y puntos finales no sean vulnerables.

Usec Network Magazine

Usec Network Magazine