Estamos al borde de una revolución tecnológica que alterará fundamentalmente la forma en que vivimos, trabajamos y nos relacionamos unos con otros. Se trata de la que se reconoce como cuarta revolución industrial, o Industria 4.0, que se basa en la integración de sistemas digitales que se han ido implementando paulatinamente desde hace algunos años, y se caracteriza por la fusión de tecnologías que desvanece las líneas entre las esferas física, digital y biológica.

Como referencia, la primera Revolución Industrial utilizó agua y vapor para mecanizar la producción; la segunda usó energía eléctrica para crear producción en masa; y la tercera utilizó a la electrónica y a las TI para automatizar la producción. Ahora, la cuarta (4RVI) se basa en lo digital y, en comparación con las anteriores, está evolucionando a un ritmo exponencial en lugar de lineal; además, está afectando a casi todas las industrias en todos los países.

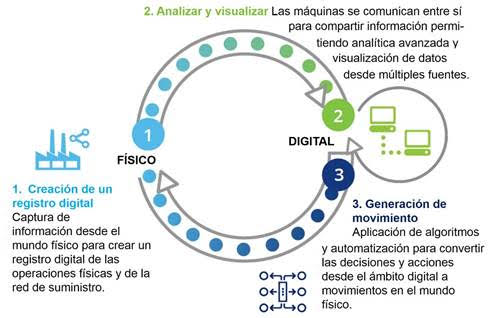

Hemos sido testigo de avances tecnológicos emergentes en campos como la inteligencia artificial, la robótica, Internet de las Cosas (IoT), los vehículos autónomos, la impresión en 3D, la nanotecnología, la biotecnología, la ciencia de los materiales, el almacenamiento de energía y la computación cuántica, que complementan un ciclo de digitalización de operaciones y se integran en una Red de Suministro Digital (DSN); es el cambio natural de la digitalización simple que iniciaba en la tercera revolución, a la innovación basada en combinaciones de tecnologías que predominarán en la 4RI, cuya manifestación tangible o principios se demuestran con el hecho de que más del 30 por ciento de la población mundial usa plataformas de redes sociales para conectarse, aprender y compartir información[1].

Sin embargo, la 4RI implica un riesgo operativo para los fabricantes conectados a las redes de suministro digital: el relacionado con la ciberseguridad. Esto se debe a que la interconexión de las operaciones inherentes a la Industria 4.0, junto con el ritmo de la transformación digital, pueden afectarse por ataques cibernéticos con efectos mucho más extensos que nunca, y para los cuales los fabricantes podrían no estar preparados. Por eso es que el riesgo cibernético se debe abordar adecuadamente en este ámbito, diseñando una estrategia de seguridad que garantice la integridad de los datos a través de una vigilancia continua, y que se deberá integrar plenamente, desde el principio, en la estructura organizativa y como parte inherente en la implementación de las tecnologías de la información.

La creciente interconexión de los componentes DSN en este entorno conlleva ciber debilidades que deben preverse adecuadamente, incluso desde la planeación de un proyecto hasta la operación, para evitar riesgos significativos. Por ello, las organizaciones deben considerar tácticas a fin de asegurar su información y cuidar el acceso de usuarios no autorizados a su red para que no cualquier persona pueda acceder. Además, deben considerar qué datos pueden compartirse y cómo deben protegerse.

Por ejemplo, algunos proveedores integrados a un DSN pueden ser competidores en otras áreas, y no convendría poner a su disposición cierto tipo de información como precios, costos o de tipo industrial. De hecho, se debe considerar que permitir el acceso, aunque sea a solo una parte de los datos, puede facilitar la entrada a quienes tengan intenciones maliciosas y que pretendan consultar otro tipo de información.

En consecuencia, las organizaciones deben utilizar una higiene correcta aplicando técnicas como la segmentación de red o el monitoreo continuo de los sistemas que sirven como “intermediarios” para recopilar, proteger y proporcionar información. Adicionalmente, se deben agregar módulos de seguridad de hardware en dispositivos que incluyan criptología robusta, soporte, autenticación de hardware y certificación (para detectar cuando se realicen cambios no autorizados aplicados a un dispositivo). Al combinar este enfoque con controles de acceso reforzados en operaciones de misión crítica, la tecnología está asegurada en los puntos de aplicación y puntos finales para proteger sus datos y procesos.

Por último, cabe señalar que, a medida que las instalaciones de producción aumentan la integración y el despliegue de dispositivos IoT, se vuelve más importante tener en cuenta los riesgos de seguridad que los mismos representan para la fabricación, producción y redes empresariales. Sin embargo, también se debe considerar que en este nuevo entorno tecnológico debe haber atención de parte de las autoridades del país para emitir regulaciones que configuren un marco de protección legal que, incluso, brinde certeza a las empresas para que inviertan en algún país, tal como ya se ha hecho en otros lugares3. No puede haber un descuido, porque los costos a pagar serían muy altos.

[1] https://www.weforum.org/agenda/2016/01/the-fourth-industrial-revolution-what-it-means-and-how-to-respond/

3 Global cybersecurity compliance integrity

Artículo escrito por Infosecurity Mexico

Usec Network Magazine

Usec Network Magazine