Fuente: Organización de los Estados Americanos

El proceso de desarrollo del Marco se inició en EEUU con la Orden Ejecutiva número 13636, que se publicó el 12 de febrero de 2013. La Orden Ejecutiva introdujo esfuerzos para compartir información sobre amenazas de ciberseguridad y para construir un conjunto de enfoques actuales y exitosos, un marco para reducir los riesgos para infraestructura crítica. A través de esta Orden Ejecutiva, NIST se encargó del desarrollo del “Cybersecurity Framework”.

Algunos de los requerimientos para su desarrollo fueron: Identificar las normas y directrices de seguridad aplicables en todos los sectores de infraestructura crítica; Proporcionar un enfoque prioritario, exible, repetible, basado en el rendimiento y rentabilidad; Ayudar a identificar, evaluar y gestionar el riesgo cibernético; Incluir orientación para medir el desempeño de la implementación del Marco de Ciberseguridad; e Identificar áreas de mejora que deben abordarse a través de la colaboración futura con sectores particulares y organizaciones que desarrollan estándares.

El Marco fue, y sigue siendo, desarrollado y promovido a través del compromiso continuo y con el aporte de las partes interesadas del gobierno, la industria y la academia. Para desarrollar el Marco, en el transcurso de un año, el NIST utilizó una Solicitud De Información (RFI) y una Solicitud De Comentarios (RFC), así como una amplia difusión y talleres en todo EEUU para:

- Identificar las normas de ciberseguridad existentes, directrices, marcos y mejores prácticas que eran aplicables para aumentar la seguridad de los sectores de infraestructura crítica y otras entidades interesadas.

- Especificar brechas de alta prioridad para las cuales se necesitaron estándares nuevos o revisados.

- Desarrollar planes de acción en colaboración mediante los cuales se puedan abordar estas brechas.

Para la actualización del CSF a la versión 1.1 cuya publicación se efectuó en abril de 2018, NIST continuó con su estrategia de elaboración participativa dando lugar a expertos e industria, así como a gobiernos y empresas no estadounidenses, a modo de ejemplo participó el gobierno de Israel y la empresa Huawei Technologies.

El Cybersecurity Framework (CSF) consta de tres componentes principales:

1- Framework Core

El Core es un conjunto de actividades y resultados de ciberseguridad deseados, organizados en Categorías y alineados con Referencias Informativas a estándares aceptados por la industria. Está diseñado para ser intuitivo y actuar como una capa de traducción para permitir la comunicación entre equipos multidisciplinarios mediante el uso de lenguaje simplista y no técnico.

El Core consta de tres partes: Funciones, Categorías y Subcategorías. Incluye cinco funciones de alto nivel: Identificar, Proteger, Detectar, Responder y Recuperar.

El siguiente nivel hacia abajo son las 23 categorías, que se dividen en las cinco funciones. Fueron diseñadas para cubrir la amplitud de los objetivos de ciberseguridad para una organización, sin ser demasiado detalladas, cubriendo temas relacionados a los aspectos técnicos, las personas y los procesos, con un enfoque en los resultados.

Las subcategorías son el nivel más profundo de abstracción en el Core. Hay 108 Subcategorías, que son declaraciones basadas en resultados que proporcionan consideraciones para crear o mejorar un programa de ciberseguridad. Debido a que el Marco está orientado a los resultados y no establece cómo una organización debe lograr esos resultados, permite implementaciones basadas en el riesgo que se adaptan a las necesidades de las distintas organizaciones.

2- Niveles de implementación del CSF

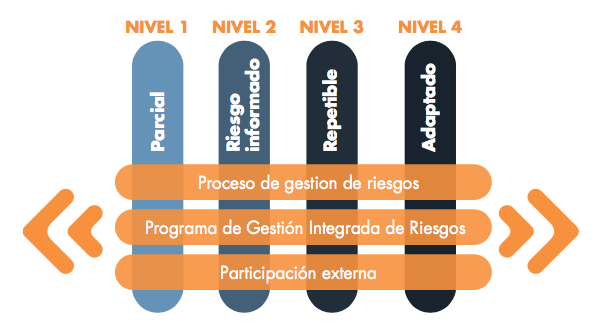

Los niveles describen el grado en que las prácticas de gestión de riesgos de ciberseguridad de una organización exhiben las características de nidos en el Marco. Los niveles van desde Parcial (Nivel 1) a Adaptativo (Nivel 4) y describen un grado cada vez mayor de rigor, y qué tan bien integradas están las decisiones de riesgo de ciberseguridad en decisiones de riesgo más amplias, y el grado en que la organización comparte y recibe información de ciberseguridad de fuentes externas.

Si bien NIST remarca que los niveles no necesariamente representan niveles de madurez, en la práctica se asemejan. Lo sustancial es que las organizaciones determinen el nivel deseado (no todos los controles deben implementarse en el nivel más alto), asegurándose de que el nivel seleccionado cumple al menos con los objetivos de la organización, reduce el riesgo de ciberseguridad a niveles aceptables, tienen un costo admisible y que son factibles de implementar.

3- Perfiles

Los per les son la alineación única de una organización de sus requisitos y objetivos organizacionales, la tolerancia al riesgo y los recursos con respecto a los resultados deseados del Framework Core. Los per les se pueden utilizar para identificar oportunidades para mejorar la postura de ciberseguridad comparando un perfil “actual” con un perfil “objetivo”.

La identificación del perfil actual les permite a las organizaciones realizar una revisión objetiva (sin implicar esto una auditoría formal u otras evaluaciones técnicas) de su programa de ciberseguridad en relación con el CSF y conocer certeramente cuál es su situación actual de seguridad.

Teniendo en cuenta la evaluación del riesgo organizacional, los requisitos de cumplimiento y los objetivos organizacionales, se puede crear un perfil objetivo, que, en comparación con el perfil actual, informará la estrategia de liderazgo y las prioridades para la contratación, capacitación, cambios de políticas, cambios de procedimientos y adquisición de tecnología.

Usec Network Magazine

Usec Network Magazine