Por Marco Martinez

Cisco Talos ha observado que un actor de amenazas está desplegando un programa de botnet previamente no identificado al que Talos ha llamado “Horabot“. Este programa entrega un conocido troyano bancario y una herramienta de correo no deseado en máquinas víctimas en una campaña que ha estado en curso desde al menos noviembre de 2020.

Esta campaña utiliza técnicas sofisticadas de ingeniería social y una cadena de ataque en múltiples etapas para comprometer los sistemas y robar información confidencial.

Horabot permite al atacante tomar el control de las cuentas de correo electrónico de las víctimas, robar direcciones de contacto y enviar correos de phishing con archivos adjuntos maliciosos. El troyano bancario recopila credenciales de inicio de sesión, información del sistema operativo y pulsaciones de teclas, poniendo en riesgo la seguridad de las cuentas en línea de los usuarios. Además, la herramienta de correo no deseado compromete cuentas de Yahoo, Gmail y Outlook, enviando spam desde las cuentas comprometidas.

Es importante destacar que primordialmente el país con más infecciones es México y otros países como Uruguay, Brazil, Venezuela, Argentina, Guatemala y Panamá, otros países deben estar alertas ante posibles correos electrónicos sospechosos y eviten abrir archivos adjuntos o hacer clic en enlaces desconocidos. Mantener los sistemas operativos y programas actualizados, utilizar soluciones de seguridad confiables y ser conscientes de las técnicas de phishing son medidas clave para protegerse de esta amenaza y salvaguardar la información personal y financiera.

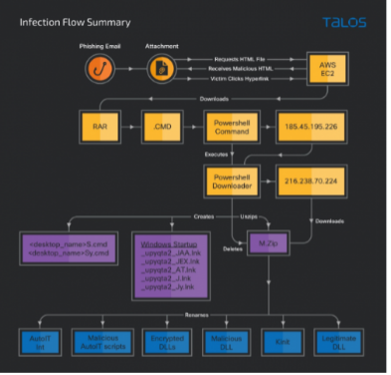

La campaña de Horabot comienza enviando correos electrónicos de phishing que contienen archivos adjuntos maliciosos. Estos correos electrónicos se diseñan cuidadosamente para parecer legítimos y persuadir a los usuarios a abrir los archivos adjuntos. Una vez que el archivo adjunto es abierto, se ejecuta un script de PowerShell que descarga e instala el malware principal en el sistema de la víctima.

El malware principal utiliza una técnica conocida como “sideloading” de DLL para evadir la detección y ejecutar código malicioso en el sistema. Esta técnica permite a los atacantes ocultar su actividad maliciosa y evitar ser detectados por las soluciones de seguridad implementadas en la organización.

Una vez que el malware se instala en el sistema comprometido, Horabot realiza una serie de acciones maliciosas. Puede robar información confidencial, como contraseñas y credenciales de inicio de sesión, así como también realizar actividades de espionaje en la red infectada.

Además, Horabot tiene la capacidad de propagarse a través de la red y comprometer otros sistemas. Utiliza técnicas de movimiento lateral para moverse de un sistema comprometido a otro, lo que le permite expandir su alcance y causar más daño.

Recomendaciones

Para protegerse contra la campaña de Horabot y otros ataques similares, es importante seguir las mejores prácticas de seguridad. Esto incluye:

- No abrir archivos adjuntos sospechosos o enlaces en correos electrónicos no solicitados

- Mantener el software y los sistemas operativos actualizados

- Utilizar soluciones de seguridad confiables

- Educar a los usuarios sobre los riesgos de la ingeniería social.

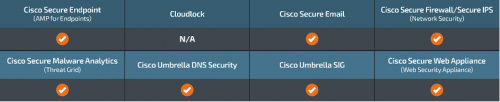

Clientes Cisco están con alguna de las siguientes tecnologías, están protegidos

Clientes sin productos de seguridad de Cisco Pude obtener una evaluación de forma gratuita de los productos de seguridad de Cisco en el siguiente enlace o solicitando la versión de prueba a un Partner autorizado: https://www.cisco.com/c/es_mx/products/security/security-stepup.html

Organizaciones sin productos de Cisco Descargue aquí los IoC (indicadores de compromiso) https://github.com/Cisco-Talos/IOCs/tree/main/2023/05/new-horabot-targets-americas.txt

Puede obtener información más detallada así como el informe técnico en el blog de Cisco Talos: https://blog.talosintelligence.com/new-horabot-targets-americas

Usec Network Magazine

Usec Network Magazine