Con motivo de continuar con las sesiones virtuales de capacitación sobre seguridad de la información, Infosecurity Mexico llevó a cabo el “Public Sector Day”, integrado por conferencias destinadas al sector público, y en el que participaron Herón Arteaga, por parte del Tribunal Electoral del Poder Judicial de la Federación; Oliver González Barrales, de la Guardia Nacional; y Angel León, representando a Google, junto con Juan Manuel Rodríguez, director del evento de ciberseguridad.

Para empezar, Herón Arteaga, director de Seguridad Informática del Tribunal Electoral, presentó la conferencia “Importancia y trascendencia de la ciberseguridad a nivel gubernamental”, en la que indicó que las organizaciones deben involucrar a todos los empleados en el tema de la seguridad de datos, “sobre todo porque el 71% de los ataques cibernéticos se originan internamente. Por eso no toda la gente debe tener acceso a todos los sistemas; es tan grave el problema, que cada 32 segundos se registra un ataque a cualquier tipo de organización en México, y cada ataque significa un costo de 1.2 millones de pesos”.

Arteaga explicó que si bien es cierto que la información del gobierno debe ser pública, también debe ser bien administrada y protegida contra hackeos. Asimismo, sugirió varias acciones para que las organizaciones establezcan un plan de seguridad adecuado. “Lo primero es identificar o monitorear el comportamiento de los usuarios, registrar el flujo de información normal y evaluar los riesgos. En segundo lugar, se deben implementar sistemas de protección con propósito específico, como Firewalls o DDoS. Y lo tercero es detectar o identificar la ocurrencia de un evento de seguridad para descubrirlo oportunamente”.

El especialista del Tribunal Electoral comentó que en el mundo tardan casi 72 días en identificar una vulnerabilidad que ya fue explotada; sin embargo, en México no existen registros al respecto, pero pudiera ser una situación similar. “Una vez que detectamos un problema de ciberseguridad, debemos responder para contener el impacto; si nos invadió un ransomware, es más fácil que actuemos correctamente si previamente tenemos un plan para saber qué hacer y en cuánto tiempo nos recuperaremos. El último paso sería la restauración o recuperación de las operaciones normales para reducir el impacto del incidente”.

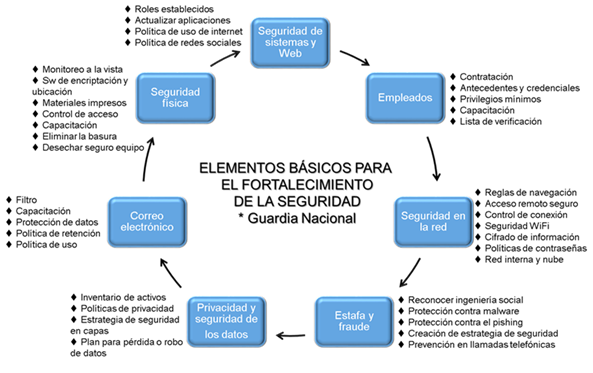

Por su parte, Oliver González Barrales, quien encabeza la Dirección Nacional Científica de la Guardia Nacional, presentó el tema “Infraestructuras críticas y ciberseguridad nacional”, e indicó que debido a que la delincuencia también está migrando hacia un mayor uso de la tecnología, las autoridades deben poner especial atención a la protección de la infraestructura crítica, que integra los sistemas, servicios o funciones que al sufrir un daño ponen en riesgo la economía, la salud o la seguridad nacional.

“Quienes están a cargo de la ciberseguridad deben entender los perfiles de los atacantes y las amenazas potenciales. Por ejemplo, nosotros hemos identificados seis niveles de agresores, en donde el primer nivel corresponde a quienes usan herramientas desarrolladas por terceros; usan el fishing, virus, y otros ataques básicos, y para protegerse de ellos se pueden usar firewalls y antivirus. El segundo nivel tiene que ver con conductas criminales e incluye a trabajadores a disgusto con la empresa, o programadores que intentan explotar vulnerabilidades; ejecutan bots y ataques de denegación de servicio. Por ello, se recomienda ser estricto en los accesos y no abrir los sistemas a todos”.

Un tercer nivel de atacantes, según González, corresponde a los grupos organizados, “que usan malware y buscan infectar sistemas masivamente, robar datos y se dirigen a ejecutivos clave; para defenderse requerimos de tecnología avanzada. En el cuarto nivel están los cibercriminales que utilizan malware más avanzado; su objetivo son las empresas, buscan cometer fraudes financieros y grandes robos de identidad. Al final hay dos niveles más avanzados que incluyen hasta a gobiernos que financian los ataques, tienen mucha tecnología y buscan afectar infraestructuras críticas y arriesgar la seguridad nacional. Por ello, debemos perfilar bien a los atacantes, para poder mitigar sus amenazas”.

Para cerrar el ciclo intervino Angel León, Cloud Customer Engineer de Google, quien presentó la plática “Ciberseguridad efectiva en el gobierno usando la nube pública”, en la que mostró cómo puede acceder el sector público, con confianza, a la nube, que es una plataforma segura aunque el usuario debe exigirle al proveedor que cuente con certificaciones internacionales que avalen la calidad de los servicios.

“Las certificaciones le brindan certeza al usuario de que aun cuando éste no tenga acceso a los centros de datos, puede tener confianza en que su información se procesa, administra y guarda con base en los estándares vigentes de la industria. Aquí interviene el concepto de ‘responsabilidad compartida’, que consiste en que el proveedor de la nube se responsabiliza de la infraestructura de los centros de cómputo, controla los datos, los protege y los cifra, pero el usuario se encarga de lo que agrega a la nube, además de mantener actualizadas las máquinas virtuales, los antivirus y el ransomware”, explicó León.

El representante de Google explicó que hay tres esquemas o modelos de nube con su propio modelo de seguridad: Infraestructura como Servicio (IaaS), Plataforma como Servicio (PaaS) y Software como Servicio (SaaS). “En IaaS, el usuario actualiza los sistemas operativos, aplica parches de seguridad, carga los antivirus y antiransomware. En PaaS y SaaS, el proveedor se encarga de poner parches de seguridad a los sistemas operativos, pero para mayor seguridad, los proveedores deben contar con certificaciones como el ISO 27001, que avala la seguridad en general; el ISO 27017, que certifica la seguridad en la nube, y el ISO 27018, que asegura la protección de datos en la nube. Hay más certificaciones, con lo que las instituciones de gobierno pueden acceder con tranquilidad a la nube”, finalizó.

Infosecurity Mexico

Usec Network Magazine

Usec Network Magazine